Von Benjamin AltmiksChatGPT hat sich längst in den Arbeitsalltag eines Großteils der Computer-nutzenden Bevölkerung integriert – und das weit über...

Standardisierte Security Scans für CI/CD Pipelines

von Michael Wager Viele Unternehmen, gerade größere Unternehmen mit einer Vielzahl von Entwicklungsteams, sind tagtäglich mit den Herausforderungen...

Continuous Security Monitoring using a Vulnerability Heatmap

by Michael Wager In the dynamic world of software development, ensuring the security of applications is an ongoing process, not a one-time event....

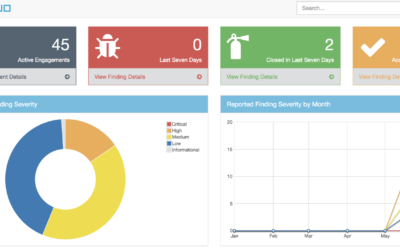

Leveraging OWASP DefectDojo for Enhanced Vulnerability Management

Von Michael Wager As cybersecurity threats continue to evolve, the need for robust vulnerability management tools has never been greater. One...

Der Klimawandel wird Bestandteil der ISO 9001 und ISO 27001

Von Dominik Weyand Einleitung Der Klimawandel ist eine der größten Herausforderungen unserer Zeit und beeinflusst alle Aspekte des...

Vergleich von ISO 27001:2022 und SOC 2 – Gemeinsamkeiten und Unterschiede

Von Dominik Weyand Einleitung In der heutigen digitalen Welt, in der Daten eine zunehmend wichtige Rolle spielen, sind Informationssicherheit und...

Die NIS-2 Richtlinie – was Unternehmen beachten müssen

Von Dominik Weyand Einleitung Die Europäische Union hat eine überarbeitete Version ihrer Richtlinie zur Netz- und Informationssicherheit (NIS-2)...

Security & The Doorman Fallacy: Why Security Teams (Need To) Do More

by Michael Helwig A good security team is implicitly present in a multitude of aspects in an organization and its culture. However, often we see...

Die neuen Controls der ISO IEC 27001 im Detail Teil 2

von Dominik Weyand Rückblick Wie bereits im ersten Teil erläutert werden durch den neuen Aufbau der Controls die Attribute stärker spezifiziert und...

Secure containers – Do component reduction strategies fix your container security nightmares?

by Michael Wager Recently we gave a talk at the BSides Conference in Munich. Container security is an ongoing concern for organizations. Often seen...